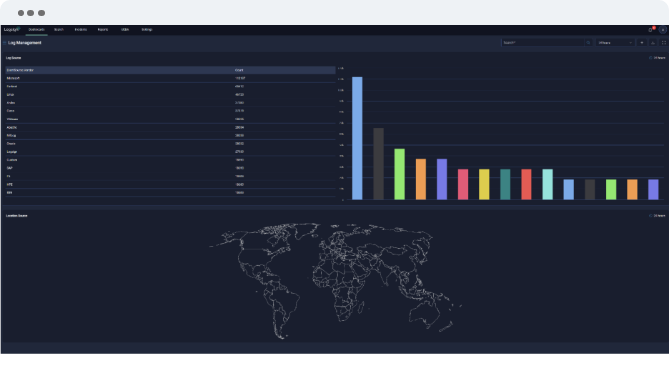

Log Management

Tady vše začíná. Logy tvoří základ pro auditování a naplnění norem ZoKB, NIS2 nebo DORA.

Logy slouží jako unikátní záznam o každé činnosti, kterou uživatelé a jimi používané systémy vytváří ve všech zdrojích IT prostředí. Hodí se tedy jednoznačně pro monitoring a auditování jednotlivých aktivit, a také k dalšímu vyhodnocení pro komplexní řízení hrozeb.

Zdroje logů

Aby se na něco nezapomnělo.

Zdroje logovacích dat představují široké spektrum a jejich analýza je kritická pro kybernetickou bezpečnost. Z nich se shromažďují data pro analýzu při detekci hrozeb, hlášení o dodržování předpisů, detekci anomálií a vyšetřování bezpečnostních incidentů, ke kterým dochází v systému, aplikaci a síti.

Původ logovacích dat podle institutu SANS

Síťové prvky: switche a routery tvoří záznamy o datové komunikaci. Bezpečnostní prvky: firewaly, IDS a IPS sondy, EDR a AV systémy, klasifikační a přístupové systémy atd. Operační systémy: Windows Event Logs, Linux Syslog. Aplikace: databázové logy a logy z web serverů (Apache, IIS). Cloudové služby: AWS CloudTrail, Azure Activity Log.

Typy zdrojů logovacích dat v platformě Logsign Unified Security Operations

Síťové logy

Logy z aplikací

a koncových bodů

Logy z cloudových

platforem

Administrační

logy

Unikátní design prostředí pro práci s Big Data

Bezpečné datové jezero v platformě Logsign

Ihned po nasazení platformy Logsign Unified SecOps začnete přijímat data. Nezávisle na výrobci integrujete všechny své bezpečnostní nástroje. Logsign za vás klasifikuje, normalizuje a obohacuje data pro jejich další efektivní využití.